Titik Kumpul Tekno – Tiga serangan ransomware melanda Indonesia, yang terbaru menimbulkan kepanikan. Pada tanggal 20 Juni 2024, server sementara di Pusat Data Nasional Kementerian Komunikasi dan Informatika (Kemenkominfo) (PDNS 2) di Surabaya, Jawa Timur mengalami serangan siber ransomware.

Akibatnya, pelayanan publik di berbagai instansi pemerintah gagal atau terpuruk. Serangan siber terhadap PDNS 2 menggunakan virus ransomware jenis baru yang dikenal dengan Brain Cipher. Ini bukan satu-satunya serangan siber ransomware yang terjadi di Indonesia.

Saya ingin menangis

Berdasarkan catatan Titik Kumpul Tekno, ransomware pertama yang menyerang Indonesia adalah jenis WannaCry pada tahun 2017.

Virus ini memanfaatkan kelemahan atau celah pada sistem keamanan sistem operasi Windows yang diterapkan Microsoft melalui patch pembaruan keamanan.

Pada 12 Mei 2017, setidaknya dua rumah sakit di Jakarta, yaitu Dharmais dan Harapan Kita, dikabarkan diserang ransomware WannaCry sehingga data pasien di jaringan komputer rumah sakit tersebut tidak dapat diakses.

Kementerian Komunikasi dan Informatika (Kemenkominfo) segera menyiapkan tim khusus, termasuk Direktorat Keamanan Kementerian Komunikasi dan Informatika serta penggiat keamanan siber, dan berkolaborasi dengan beberapa pihak untuk menangani hal tersebut. . Di luar Indonesia.

Lima hari kemudian, Kementerian Komunikasi dan Informatika mengklaim Indonesia sudah bebas dari virus ransomware WannaCry yang sebelumnya telah menginfeksi sedikitnya 200.000 komputer di seluruh dunia.

Menurut mereka, virus yang terekspos melalui jaringan data atau internet tidak berdampak signifikan di Indonesia karena tindakan pencegahan seperti memutus sambungan internet dan membuat salinan data yang aman dilakukan dengan cepat.

Petya

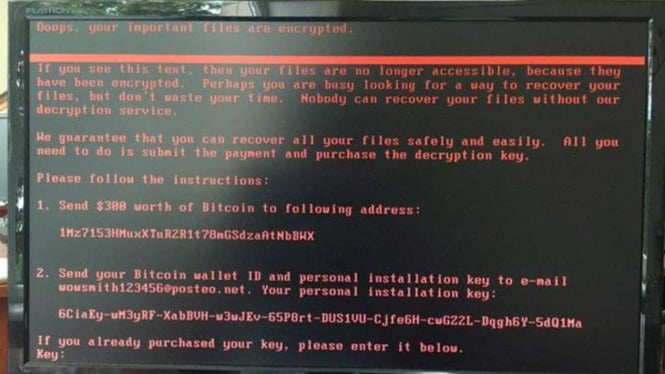

Selain itu, ada juga ransomware bernama Petya yang mengancam Indonesia pada 29 Juni 2017. Meski mirip dengan WannaCry, mekanik Petya disebut-sebut lebih baik dibandingkan WannaCry. Ini menyebar dengan mengenkripsi perangkat penyimpanan digital, atau “hard drive.”

Kementerian Komunikasi dan Informatika kembali mengimbau masyarakat untuk melakukan backup data sebelum mengaktifkan komputer sebagai langkah pencegahan terhadap serangan siber ransomware Petya yang saat ini melanda dunia.

Oleh karena itu, Kantor Pos untuk sementara menonaktifkan atau menghapus jaringan area lokal (LAN) hingga keamanan dipastikan, sistem operasi asli digunakan dan diperbarui secara berkala, program antivirus dipasang, dan kata sandi aman serta diubah secara berkala.

Enkripsi otak

Virus-virus ini terus berkembang dan menjadi ancaman yang semakin kompleks di dunia siber. Salah satu varian terbaru yang menarik perhatian adalah LockBit 3.0 Brain Cipher.

Brain Cipher, pengembangan terbaru dari keluarga ransomware LockBit, telah menyebabkan gangguan signifikan pada sistem TI beberapa organisasi, termasuk di Indonesia.

LockBit pertama kali muncul pada tahun 2019 dan dikenal sebagai “ABCD ransomware” atau “.abcd virus” karena ekstensi file yang digunakannya untuk mengenkripsi data korban.

Ransomware ini dirancang untuk menyerang perangkat organisasi, perusahaan, dan lembaga pemerintah dengan tujuan utama mendapatkan uang tebusan dari korban. LockBit terus berkembang.

Dirilis pada tahun 2021, LockBit 2.0 tidak hanya mengenkripsi file tetapi juga dapat mentransfernya ke perangkat lain, menjadikannya ancaman yang lebih mengerikan.

Pertengahan tahun 2022 muncul LockBit 3.0, yang dapat mengenkripsi dan mengekstrak semua file dari perangkat korban. Hal ini memungkinkan penyerang untuk menyandera data sampai uang tebusan dibayarkan.

LockBit 3.0 Brain Cipher merupakan varian terbaru yang ditemukan Badan Siber dan Sandi Negara (BSSN).

Ransomware ini telah menunjukkan kemampuan untuk tidak hanya mencuri dan mengenkripsi data korban, namun juga meminta uang tebusan untuk mengembalikan akses ke data tersebut.

Menurut perusahaan layanan digital dan keamanan siber Broadcom, LockBit 3.0 Brain Cipher bekerja dengan mencuri data dari perangkat korban sebelum mengenkripsinya.

Data yang dicuri ini digunakan sebagai sarana memeras korban. Penyerang memberi korban ID kriptografi yang digunakan untuk berkomunikasi melalui situs gelap Onion tempat proses negosiasi tebusan berlangsung.

Apakah serangan siber ransomware di Indonesia berakhir di sini atau berlanjut?